Approfondimenti

Come disattivare le notifiche push sul tuo smartphone

Nel mondo sempre più connesso in cui viviamo, le notifiche push rappresentano un elemento centrale nella nostra quotidianità digitale. Tuttavia, ...

Musk, Twitter e il dominio X.com comprato nel 2017. Era tutto calcolato?

Aveva ringraziato pubblicamente Paypal con un tweet per avergli rivenduto il dominio “X.com”. Era il 2017 e quella di Elon ...

Instagram lancia i suoi canali broadcast: cosa sono?

Instagram ha i suoi canali broadcast! Il noto social ha lanciato ufficialmente il suo nuovo strumento di broadcasting, creato per ...

Un futuro a base di neuroni artificiali: cos’è il progetto Neho?

Cervelli intelligenti, veloci e basati su neuroni artificiali. È ciò che il futuro potrebbe presto riservarci. La Commissione Europea ha ...

Intelligenza artificiale, l’allarme delle Big Tech: “L’umanità rischia l’estinzione”

L’intelligenza artificiale può essere pericolosa e potrebbe portare addirittura all’estinzione dell’umanità. Questo il senso della lettera firmata da 350 leader ...

Tecnologia a difesa del Colosseo: cos’è SyPEAH?

“Facilitare un’efficace attività di conservazione e monitoraggio, attraverso un metodo di valutazione innovativo e tecnologico”. Questo l’obiettivo che il nuovo ...

Google Feed: ecco come funzionano i suoi metodi di assortimento

I maggiori fattori di coinvolgimento con le notizie inaffidabili, fornite da Google Feed, sembrano dipendere principalmente dalle selezioni precedenti piuttosto che dall’attenzione ...

Robot, anche le loro mani avranno il senso del tatto

Anche i robot potranno contare presto su delle mani capaci di percepire il senso del tatto. È quanto è emerso ...

ChatGPT, moltissime finte app truffa: ti obbligano a pagare

Ennesimo capitolo nella breve, ma già molto intesa vita di ChatGPT. Disponibile da pochi giorni negli Stati Uniti d’America, l’ormai ...

Cos’è SmairtHero, la tecnologia italiana che salva i lavoratori in solitaria

L’azienda italiana MAIS ha messo a punto una startup in grado di salvare vite umane attraverso l’utilizzo dell’intelligenza artificiale. Si ...

Primo trofeo phygital agli Internazionali d’Italia di tennis: di cosa si tratta

Grande novità per gli amanti del tennis e del mondo tecnologico. Agli Internazionali d’Italia, in corso in questi giorni a ...

Intelligenza artificiale, serve una regolamentazione: aziende italiane pronte

Il Mondo è al lavoro per creare una regolamentazione utile all’utilizzo consapevole dell’intelligenza artificiale. È quanto rivelato dallo studio Five ...

Tecnologia per curare la sclerosi multipla: dai robot ai videogiochi

Tecnologia a supporto della salute. Accade ormai sempre più spesso di leggere notizie riguardanti l’utilizzo di mezzi tecnologici come strumento ...

Arriva il naso elettronico per degustare il vino

Nel futuro il modo di degustare il vino potrebbe essere completamente differente da come lo abbiamo conosciuto finora. Come? Grazie ...

L’intelligenza artificiale legge il pensiero? La scoperta dell’Università del Texas

L’intelligenza artificiale compie un nuovo passo in avanti e, questa volta, potrebbe trattarsi di una scoperta davvero importante, soprattutto in ...

Password, come sceglierne una efficace per essere più al sicuro

Per quanto possa sembrare incredibile, nel 2023 ci sono ancora persone che utilizzano delle password note a chiunque e tutt’altro ...

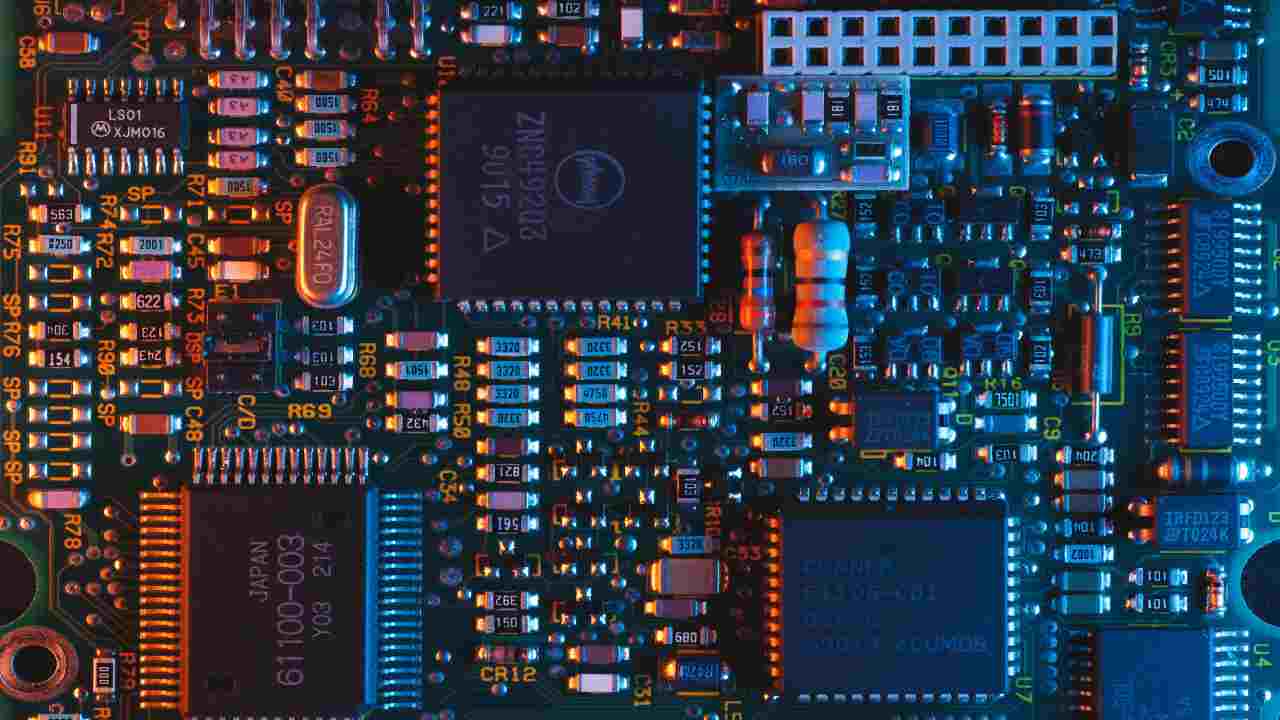

Intelligenza artificiale, come utilizzare chip fotonici per realizzare reti neurali efficienti

Il Politecnico di Milano sta lavorando da diversi anni allo sviluppo di processori fotonici programmabili integrati su microchip di silicio, ...

L’intelligenza artificiale ha ancora bisogno dell’uomo? Il caso di AutoGPT

Anche se negli ultimi mesi l’intelligenza artificiale (IA) ha fatto degli enormi passi avanti, alcuni dei suoi limiti restano ancora ...