Marco Marra

Il nuovo Ransomware Vulnerability Warning Pilot della CISA

Il progetto, chiamato Ransomware Vulnerability Warning Pilot (RVWP), ha già inviato notifiche a 93 organizzazioni tramite un provider di servizi ...

Un duro colpo alla blockchain

Un report indica che oltre 280 reti blockchain, che hanno un valore complessivo di 25 miliardi di dollari, sono a ...

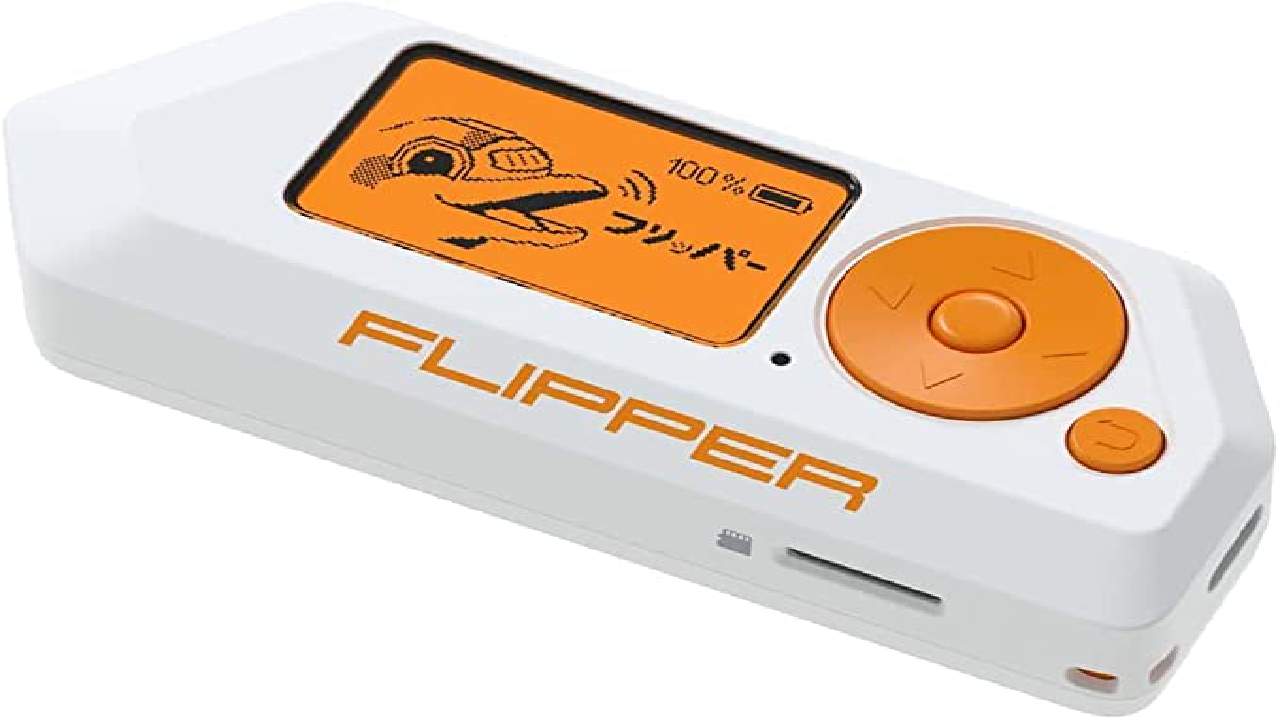

Il Flipper Zero criminalizzato e sequestrato in Brasile

Il Flipper Zero è un dispositivo portatile programmabile, commercializzato come “Portable Multi-tool Device for Geeks”, che agevola i test di ...

Il confidential computing come alleato nella difesa delle informazioni in cloud

Nel campo della sicurezza informatica, spesso si utilizzano frasi fatte come “the next big thing” o “game-changer” per descrivere molte ...

Il MITRE ATT&CK quale elemento chiave per la Cyber Threat Intelligence

Il framework MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) è ampiamente utilizzato nell’ambito della cyber threat intelligence come punto ...

Nuovi obblighi di notifica per i cyber attacchi in Francia

Dal 24 aprile 2023, in Francia, le vittime di attacchi informatici avranno 72 ore per presentare denuncia alle autorità competenti ...

La tokenizzazione in sintesi

La tokenizzazione è una forma di protezione granulare dei dati, che sostituisce dati sensibili con un equivalente non sensibile, indicato ...

Gli assistenti digitali del nuovo millennio

D-ID, azienda israeliana leader mondiale nell’intelligenza artificiale generativa e nei media creativi, ha lanciato il suo nuovo prodotto: chat.D-ID. Si ...

La direttiva NIS2 e le relative peculiarità

La direttiva NIS2, acronimo di Network and Information Systems Directive 2, rappresenta una delle più recenti iniziative legislative europee in ...

Sviluppo tecnologico e nuove figure professionali

L’intelligenza artificiale generativa e conversazionale ha appena fatto capolino sul mercato, ed è già acceso il dibattito sui rischi ad ...

Una vulnerabilità delle librerie TPM 2.0 consente agli hacker di rubare chiavi crittografiche

Il TPM è una tecnologia basata su hardware che fornisce funzioni crittografiche sicure ai sistemi operativi dei computer moderni, proteggendoli ...

Il portafoglio digitale UE e le relative implicazioni su sicurezza e privacy

Come parte della sua iniziativa per digitalizzare servizi pubblici e privati e favorire la fiducia, la Commissione europea sta promuovendo ...

Flipper Zero, il coltellino svizzero degli hacker

Lanciato inizialmente in una campagna Kickstarter, che mirava a raccogliere 60.000 dollari entro la fine del 2022, Flipper Zero ha ...

Arriva Beep, un nuovo malware che nulla ha a che vedere con Road Runner

Soprannominato Beep, e progettato per evadere le difese, è in grado di scaricare payloads aggiuntivi sugli hosts compromessi. Gli autori ...

Come monitorare il dark web

La speranza di ogni CISO è che i dati sensibili della propria azienda non finiscano sul dark web, una porzione ...

ChatGPT e Whisper: grandi novità sul fronte AI

ChatGPT è stato migliorato con una riduzione del 90% dei costi, offrendo agli sviluppatori un’opzione conveniente per accedere alla tecnologia. ...

BlackLotus, un nuovo malware molto potente

Un bootkit invisibile, chiamato BlackLotus, è diventato il primo malware noto pubblicamente, in grado di aggirare le difese Secure Boot ...

Che cos’è l’insider threat

Parlando di cybersecurity, spesso si concentra l’attenzione sulla protezione dell’azienda dalle minacce esterne. Non di rado, il pericolo arriva da ...